Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

3.1 Schutzmechanismen

3.1.1 Verschlüsselung

3.1.2 digitale Wasserzeichen

3.1.3 Der elektronische Fingerabdruck

3.1.4 Zugangsberechtigungen

3.1.5 Benutzerauthentifizierung

3.1.6 Fazit

3.2 Plattformen für RM-Systeme

3.2.1 Windows Server 2003

3.2.2 LAMP-Server

3.2.3 Rights Management Services

(RMS)

3.2.4 Helix

3.2.5 FileOpen Webpublisher

3.2.6 CoreMedia

3.3 Anwendungen von

Rechtemanagement-Systemen

3.3.1 Office 2003

3.3.2 Windows Mediaplayer 9.0

3.3.3 Adhaero Doc

3.3.4 Adobe

3.3.5 FairPlay

3.3.6 Weitere

Rechtemanagementsysteme

3.4 Vergleich

3.5 Zusammenfassung und Bewertung

dem Schema von Feistel25 "verwürfelt" werden. Die Blockgröße beträgt 64 Bits, das

heißt ein 64 Bit-Block Klartext wird in einen 64 Bit-Block Chiffretext transformiert.

Auch der Schlüssel, der diese Transformation kontrolliert, besitzt 64 Bits. Jedoch stehen

dem Benutzer von diesen 64 Bits nur 56 Bits zur Verfügung; die übrigen 8 Bits

(jeweils ein Bit aus jedem Byte) werden zum Paritäts-Check benötigt. Die wirkliche

Schlüssellänge beträgt daher 56 Bits.

Der große Nachteil symmetrischer Verfahren liegt in der Nutzung ein und desselben

Schlüssels zur Ver- und Entschlüsselung. Ist der Schlüssel einem Angreifer bekannt,

ist es für ihn ein leichtes an Information zu gelangen und Fehlinformationen durch

Veränderung der Originalnachricht zu verbreiten. Ein weiteres typisches Problem

beim Einsatz von symmetrischen Verfahren ist, wie der Schlüssel erstmals über unsichere

Kanäle übertragen werden kann. Üblicherweise kommen hierzu dann asymmetrische

Kryptosysteme (vgl. 3.1.1.2) zum Einsatz basierend auf dem Diffie-

Hellman-Algorithmus (Wobst, 2003).

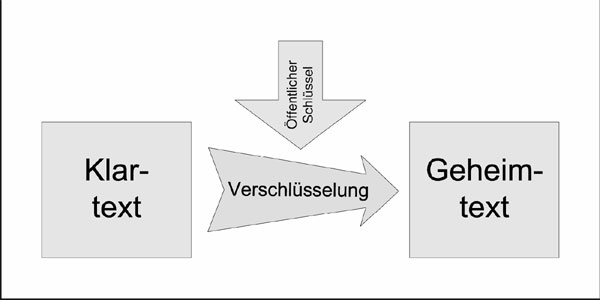

3.1.1.2 Asymmetrische Verschlüsselung

Ein asymmetrisches Kryptosystem verwendet verschiedene Schlüssel, zur Ver- und

Entschlüsselung. Die beiden Schlüssel gehören paarweise zusammen, es ist aber nicht

(bzw. nicht mit vertretbarem Aufwand) möglich, aus der Kenntnis des einen Schlüssels

den anderen Schlüssel zu berechnen. Daher kann der Schlüssel zur Verschlüsselung

veröffentlicht werden. Der Schlüssel zur Entschlüsselung wird von der Person,

die das Schlüsselpaar nutzen möchte, geheim gehalten. Die beiden Schlüssel bezeichnet

man als öffentlicher und geheimer Schlüssel (Beutelspacher et al., 2004).

Verschlüsselung

25 Feistelchiffre (auch als Feistelnetzwerk bezeichnet) ist eine Blockchiffre. Der Feistelchiffre war

später dann die Grundlage für den DES-Algorithmus. Viele moderne symmetrische Verschlüsselungsalgorithmen

basieren auf Feistelnetzwerken. Dies rührt u.a. auch daher, dass die Struktur von sehr

vielen Kryptografen analysiert und für gut befunden wurde.