Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

3.1 Schutzmechanismen

3.1.1 Verschlüsselung

3.1.2 digitale Wasserzeichen

3.1.3 Der elektronische Fingerabdruck

3.1.4 Zugangsberechtigungen

3.1.5 Benutzerauthentifizierung

3.1.6 Fazit

3.2 Plattformen für RM-Systeme

3.2.1 Windows Server 2003

3.2.2 LAMP-Server

3.2.3 Rights Management Services

(RMS)

3.2.4 Helix

3.2.5 FileOpen Webpublisher

3.2.6 CoreMedia

3.3 Anwendungen von

Rechtemanagement-Systemen

3.3.1 Office 2003

3.3.2 Windows Mediaplayer 9.0

3.3.3 Adhaero Doc

3.3.4 Adobe

3.3.5 FairPlay

3.3.6 Weitere

Rechtemanagementsysteme

3.4 Vergleich

3.5 Zusammenfassung und Bewertung

3 Stand der Technik

Es gibt zwei grundsätzliche Herangehensweisen, wie man das Urheberrecht technisch durchzusetzen versuchen kann. Der eine Ansatz besteht darin, dass man durch technische Schutzvorrichtungen, die mit den Inhalten selbst verbunden sind, zu verhindern versucht, dass der Konsument eines Werks diese Inhalte auf eine bestimmte Weise nutzen und vervielfältigen kann, die dem Rechteinhaber unerwünscht ist. Dieser Ansatz sucht nach einem "Kopierschutz" im eigentlichen Sinn des Wortes, also einer Art technischem Wächter, der die Inhalte und ihren Konsument bis in die Abgeschiedenheit seiner Privatwohnung begleitet. Dieser Ansatz ist als Antwort auf die Gefahren entstanden, die die Rechteinhaber darin sahen und sehen, dass auch Privatleute zunehmend Zugang zu effizienten Vervielfältigungstechnologien haben. Es gibt viele Beispiele hierfür, die sich in der Praxis allerdings meist nicht als besonders erfolgreich erwiesen haben: Dunkelrotes Tonpapier oder helle Druckerfarbe soll die Fotokopierbarkeit von Text erschweren. Kopierschutzabfragen, die den Zugriff auf umfangreiche Anleitungsbücher oder Chiffrierscheiben notwendig machen, sollten früher einmal das Kopieren von Computerspieldisketten oder -kassetten erschweren. Heute sollen Dongles den gleichen Zweck erfüllen. Die zeitliche Länge von CDs sollte ein Überspielen auf C90er-Kassetten verhindern; ganz ähnlich, wie das 1-MB-Format der Sega-Dreamcast-Konsole ein Überspielen der Dreamcast-Spiele auf selbstgebrannte CDs verhindern sollte.

Vor der Erarbeitung einer eigenständigen Lösung für die am vorangegangen Kapitel

aufgestellten Forderungen erscheint es zweckmäßig, die Möglichkeiten, die Software

nach dem aktuellen Stand der Technik bietet, zu betrachten.

Dazu muss kurz auf die wichtigsten Grundlagentechniken und Standards bei Rechtemanagement

und verwandten Systemen eingegangen werden um darauf eine Reihe

bereits existierender ähnlicher Implementierungen, die teilweise die gestellten Anforderungen

erfüllen, vorzustellen. Ein abschließender Vergleich bewertet die unterschiedlichen

Lösungsansätze der Systeme und zeigt, welche Aspekte in einem neuen

System, noch besser zu lösen sind. Am Ende wird noch auf WSLS eingegangen, in

das die zu erstellende Lösung integriert werden soll.

3.1 Schutzmechanismen

Der Begriff Schutzmechanismen bezeichnet alle Technologien, die es ermöglicht,

digitale Inhalte wie Musik, Text und Videos gegen Missbrauch zu schützen. Ihre

Funktionen beruhen darauf, dass sie das Kopieren und verschiedene andere Nutzungsweisen

von digitalen Dateien verhindern, indem sie entweder die Dateien entsprechend

kennzeichnen, oder so verschlüsseln, dass sie unlesbar werden.

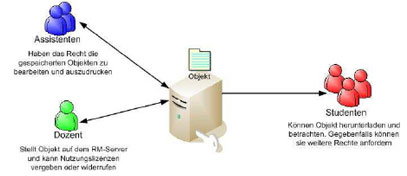

Neben Technologien die den Zugang zu Inhalten kontrollieren existieren noch weitere,

mithilfe derer man individuell bestimmen kann, wer in welcher Weise auf die Inhalte

zugreifen können soll.

3.1.1 Verschlüsselung

Das älteste und wohl auch bekannteste Verfahren um ein Geheimnis zu schützen ist

die Verschlüsselung, die in vielfältigen Varianten und Ausprägungen existiert.

Sie gliedert sich in eine symmetrische Verschlüsselung, die praktisch in fast jedem

Schutzverfahren in der ein oder anderen Art und Weise zum Einsatz kommt, und der