Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

2.1 Abgrenzung der Problemstellung

2.1.1 Zielsystem / Umgebung

2.1.2 Zu schützende Objekte

2.1.3 Rechtemanagement

2.2 Berücksichtigung des Urheberrechtes

2.2.1 Erlaubte Kopien bei Werken, die

Urheberschutz genießen

2.2.2 Technische Schutzmaßnahmen

2.3 Verschlüsselung

2.4 XrML

2.5 CRUDS

2.6 Anforderung

2.6 2.7 Zusammenfassung

geschütztes Objekt mit den gewünschten Parametern in seiner Datenbank an (5) und

dann wird das zu schützende Objekt über das Portal auf den Server geladen (6). Dort

wird dieses dann verschlüsselt und in einem speziellen Verzeichnis oder Datenbank

abgelegt.

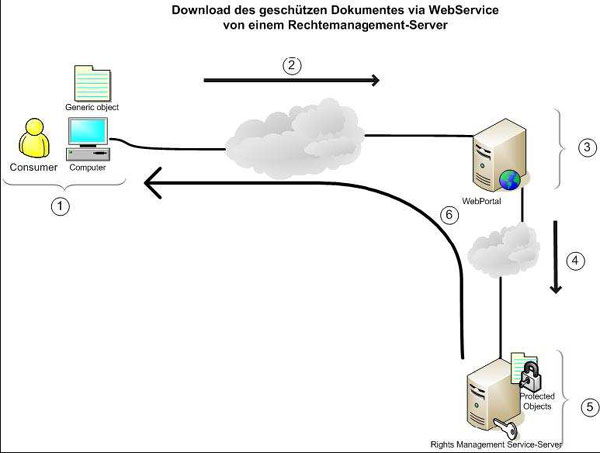

Abbildung 2-2 Download eines geschützten Objektes

· Download: Beim Download stellt der Benutzer eine Anfrage nach einem geschützten

Objekt (1) bzw. wählt aus einer Liste, welche von dem Rechtemanagement-

Dienst bereitgestellt wird, ein geschütztes Dokument aus (2). Dann authentifiziert

er sich bei dem Rechtemanagement-Dienst (3). Dieser leitet seine Anfrage

an den jeweiligen Rechtemanagement Server weiter (4). Dort wird die Berechtigung

des Anfragenden geprüft und falls dieser dem System bekannt ist, wird ein

Objekt mit den dem anfragenden Benutzern zugewiesen Rechten wie z. B.: Zugewiesene

Nutzungsdauer, Nutzungsart (nur Betrachten, Betrachten und Drucken,

…) usw. ausgestellt und verschlüsselt (5). Falls der Benutzer unbekannt ist oder

weitere Rechte wünscht, besteht hier die Möglichkeit diese anzufordern bzw. sich

registrieren zu lassen. Daraufhin wird das speziell für den Nutzer erstellte und verschlüsselte

Objekt an diesen versendet (6). Dieser kann dann das Objekt, ohne

Verbindung zu einem Netz, nach den gesetzten Vorgaben nutzen (1). Des weiteren

wird den rechtlichen Anforderungen an urheberrechtlich geschütztem Material

Genüge getan, da für jeden Benutzer das gewünschte Objekt individuell, mit den

zugewiesenen Rechten und Nutzungsdauer, verschlüsselt wird, sodass jederzeit

ein Überblick über die Art und Anzahl der vergebenen Nutzungslizenzen an die

verschiedenen Nutzer eines jeden Objektes möglich ist. Dies ist möglich, da jede