Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

2.1 Abgrenzung der Problemstellung

2.1.1 Zielsystem / Umgebung

2.1.2 Zu schützende Objekte

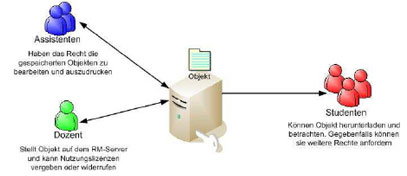

2.1.3 Rechtemanagement

2.2 Berücksichtigung des Urheberrechtes

2.2.1 Erlaubte Kopien bei Werken, die

Urheberschutz genießen

2.2.2 Technische Schutzmaßnahmen

2.3 Verschlüsselung

2.4 XrML

2.5 CRUDS

2.6 Anforderung

2.6 2.7 Zusammenfassung

· VUNO24: Ein verschlüsseltes, mit einer Nutzungslizenz versehenes auf dem

Server abgelegtes Objekt, wird als VUNO bezeichnet.

· Collection: VUNOs werden in Collections zusammengefasst, die eine Übersicht

über die vorhandenen VUNOs in der Collection, mit allen relevanten Informationen,

bieten.

Aus den in den vorherigen Abschnitten beschriebenen Betrachtungen und den zu beachtenden

gesetzlichen Vorgaben gilt es nun, einen Katalog konkreter Forderungen

abzuleiten, der später als Grundlage für den Entwurf einer der Problemstellung angemessenen

Architektur verwendet werden soll und die gesetzlichen Anforderungen an

eine technische Schutzmaßnahme erfüllt.

Mögliche Erweiterungen, die zu beachtenden rechtlichen Vorgaben und die Sicherheitsanforderungen

wurden bereits in 2.1, 2.2 und 2.3 diskutiert.

· A1 Allgemeines

– A1.1 Handhabung von VUNOs: Unterstützt werden sollen alle verwaltungstechnische

Schritte zur gesicherten Speicherung von beliebigen Objekten

auf einem zentralen Server. Das verschlüsselt abgelegte Objekt wird als

VUNO bezeichnet.

– A1.2 Handhabung der Nutzungslizenzen: Weiterhin soll eine zentrale

Verwaltung der Nutzungslizenzen unterstützt werden.

– A1.3 Steuerung über eine Web-Anwendung: Die Funktionalität des Systems

soll in einer einheitlichen Web-Anwendung zur Verfügung gestellt

werden.

– A1.4 Vollständige Integration der unterstützten Prozesse: Die in den

weiteren Anforderungen erwähnten Prozesse sollen vom System vollständig

unterstützt werden und weitestgehend ohne außerhalb des Systems stattfindende

manuelle Schritte ablaufen.

– A1.5 Beschreibungsformat eines VUNOs: Ein VUNO soll eine auf dem

XML-Standard aufbauende Syntax besitzen, soweit möglich, auf bereits

standardisierte Protokolle aufbauen und kompatibel zu zukünftigen Anwendungen

sein.

· A2 Aufbau und Einrichtung einer RM-Serverstruktur

– A2.1 Servereinrichtung: Aufbau und Einrichtung eines geeigneten Servers

mit PKI-Infrastruktur, Web-Services und Datenbankverwaltung.

– A2.2 RM-Plattform: Einrichtung einer geeigneten Rechtemanagementplattform

– A2.3 RM-Clients: Werden clientseitig installiert und überwachen dort die

Rechteausführung, falls keine Verbindung zu dem Server besteht.

– A2.4 RM-Plug-In: Soll sich in den Browser integrieren und ein benutzerfreundliches

Interface für die geschützten Inhalte bieten.

· A3 Schutz

24 VUNO: ein Verschlüsseltes Und mit einer Nutzungslizenz versehenes Objekt