Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

6.1 Probleme und Lösung

6.2 Beispielszenarien

6.2.1 Einbindung in eine Internetseite

6.2.2 Einbindung in WSLS

6.3 Testszenario

6.3.1 Resumee

6.4 Bewertung

6.5 Zusammenfassung

kopiert, gedruckt oder weitergeleitet werden dürfen, und darüber hinaus kann die

Nutzung von Dokumenten zeitlich begrenzt werden. Mit der entwickelten Applikation

können Sicherheitsrichtlinien allgemein und zuverlässig durchgesetzt werden, indem

zentral Vorlagen bereitgestellt werden, die diesen Prozess automatisieren. So lässt

sich zum Beispiel eine einheitliche Richtlinie für vertrauliche Informationen definieren

und einfach umsetzen.

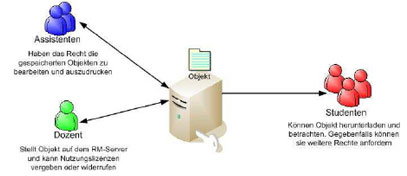

Durch die Möglichkeit des RMS-Servers, Dokumente mit Zugangsinformationen zu

versehen, kann die Applikation diese Informationen lesen und prüfen, ob der jeweilige

Benutzer die passenden Berechtigungen hat. Im Gegensatz zu traditionellen Vorgehensweisen,

bei denen die Zugangsinformationen im Dateisystem oder Datenbanken

abgelegt sind, werden sie hier immer innerhalb des Dokuments (vgl.

Abbildung 4-8) mitgeführt. Das kann vor allem für räumlich verteilte Organisationen

nützlich sein, in denen Material oft hin und her transportiert wird und keine permanente

Verbindung zu dem Server besteht.

Insgesamt erhöht der RM-Dienst den Schutz vertraulicher Dokumente und Daten, da

das unberechtigte Weiterleiten oder Ändern von Informationen verhindert wird.

Allerdings können nicht alle Sicherheitslücken geschlossen werden, denn manche

Angriffe lassen sich nicht vermeiden. „Analoge Schlupflöcher" wie das Abfotografieren

eines Dokuments am Bildschirm oder Abschreiben der Inhalte auf Papier und

Weitergabe als Fax lassen sich sehr schwer verhindern.

Das größte Problem hinsichtlich der Akzeptanz des RM-Dienstes könnten die Benutzer

selbst sein: viele könnten an der Bewältigung ihrer alltäglichen Aufgaben mit

dem RM-Dienst scheitern. Dieser Situation kann entgegengewirkt werden, indem geeignete

einfache Vorlagen zur Verfügung gestellt werden und das Rechtemanagement

zunächst auf Daten, die am dringendsten abgesichert werden müssen, beschränkt

bleibt. RM-Systeme dürfen, wie schon in der Einführung anhand des Kommentars

von Christian Anderka deutlich wurde (vgl. 1.5), wenig Aufwand verursachen -

andernfalls schrecken die Anwender davor zurück, sie zu nutzen und schützenswerte

Daten bleiben ungesichert oder werden erst gar nicht veröffentlicht.

Insgesamt kann man wohl sagen, falls ein eingerichteter RMS-Server zur Verfügung

steht, der Aufwand für den diese Dienste in Anspruch nehmenden Nutzer gering sein

dürfte, sodass der Nutzen für den Anwender, den eventuellen Anfangs- und Lernaufwand

eindeutig überwiegt

6.5 Zusammenfassung

In diesem Kapitel wurde die Lösung anhand zweier Beispielimplementationen noch

einmal plastisch vorgeführt, auch die Lösungen der am häufigsten auftretenden Problemen,

wie sie bei neuen Technologien doch leider des Öfteren auftreten, wurden

hier geschildert. Zum Erkennen von etwaigen Schwachstellen in der entwickelten

Lösung wurde ein Testszenario entwickelt, welches von einem Testteam ausgiebig

geprüft wurde. Am Ende wurde die gefundene Lösung noch aufgrund ihrer Vor- und

Nachteile bewertet.