Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

4.1 Architektur

4.1.1 Windows Server 2003

4.1.2 Rights Management Services

(RMS) Server

4.1.3 Windows Rights Management

Client

4.1.4 RMS-Lockbox

4.1.5 RM-Addon für den Internet

Explorer

4.1.6 Geschützte Objekte

4.1.7 Das Web-Portal

4.1.8 Das Framework

4.2 Einrichtung des Rechtemanagement-

Systems

4.2.1 Konfiguration des Clients

4.2.2 Einrichtung des RMS-Systemes

4.3 Funktionsweise

4.3.1 Verschlüsseln der Objekte

4.3.2 Dekodieren der geschützten

Objekte

4.3.3 Der Inhalt geschützter Objekte

4.4 Verwaltung der VUNOs

4.4.1 VUNO-Verwaltung

4.4.2 Collectionverwaltung

4.5 Zusammenfassung und weiteres

Vorgehen

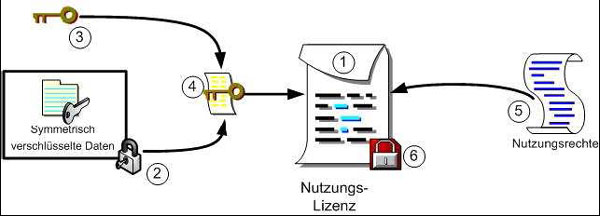

4.3.2 Dekodieren der geschützten Objekte

Für die Betrachtung geschützter Inhalte ist eine Nutzungslizenz notwendig, die von

dem RMS-Server angefordert werden muss. Um eine Nutzungslizenz zu erhalten,

muss der Name des Anfordernden in der Veröffentlichungslizenz für den gewünschten

Inhalt angegeben sein. In der Nutzungslizenz sind der symmetrischen Inhaltsschlüssel

zum Entschlüsseln der Inhalte, die Nutzungsdauer und die Art der gewährten

Rechte enthalten. Durch Signierung der Nutzungslizenz mit dem öffentlichen

Benutzerschlüssel ist sichergestellt, dass nur der anfordernde Benutzer die geschützten

Inhalte abrufen kann. Die RM-Applikation wird zum Lesen, Interpretieren und

Erzwingen der Nutzungsberechtigungen, die mit den Inhalten gepackt sind, verwendet.

Der Vorgang zu dem Erhalt einer Nutzungslizenz läuft nach folgendem, in Abbildung

4-7 dargestelltem, Schema ab. Bei der Anforderung für eine Nutzungslizenz (1) eines

Dokumentes entschlüsselt der Server den symmetrischen Inhaltsschlüssel mit dem

privaten Serverschlüssel (2), verschlüsselt ihn erneut (4) mit dem öffentlichen Schlüssel

(3) des Empfängers, der Bestandteil der Anforderung ist, und fügt ihn zu der Nutzungslizenz

hinzu. Mit diesem Schritt wird sichergestellt, dass nur der vorgesehene

Benutzer den Inhaltsschlüssel und die geschützten Inhalte entschlüsseln kann. Weiterhin

fügt der Server zu der Nutzungslizenz alle relevanten Bedingungen (5), wie

z. B. Gültigkeitszeitraum, Nutzungsrechte und einen eventuellen Versionsausschluss

der Lockbox, falls diese kompromittiert wurde, hinzu. Die so ausgestellte Nutzungslizenz

wird mit dem privaten Schlüssel des Servers signiert (6), der die Lizenz ausstellt.

Abbildung 4-7 Nutzungslizenz

Abbildung 4-7 Nutzungslizenz

Die Nutzungslizenz ist ähnlich der in Abbildung 4-6 dargestellten Veröffentlichungslizenz

auch in XrML aufgebaut, und ist um die für eine Nutzungslizenz notwendigen

Tags wie Nutzungszeit und den gewährten Rechten erweitert, sodass diese hier nicht

explizit dargestellt werden soll.

4.3.3 Der Inhalt geschützter Objekte

In der abschließenden Abbildung 4-8 wird dargestellt, was in einem geschützten Objekt

alles enthalten ist, nachdem Rechte dafür zugewiesen wurden.