Neues:4.08.08: Vuno now in V1.6 (IE 7.0 & Firefox 3.0 Compliant) 26.5.06: Vuno Now FirefoxReady |

Rechtemanagement in Verteilten Systemen

mit Web-Services

|

Kontakt & Sales |

3.1 Schutzmechanismen

3.1.1 Verschlüsselung

3.1.2 digitale Wasserzeichen

3.1.3 Der elektronische Fingerabdruck

3.1.4 Zugangsberechtigungen

3.1.5 Benutzerauthentifizierung

3.1.6 Fazit

3.2 Plattformen für RM-Systeme

3.2.1 Windows Server 2003

3.2.2 LAMP-Server

3.2.3 Rights Management Services

(RMS)

3.2.4 Helix

3.2.5 FileOpen Webpublisher

3.2.6 CoreMedia

3.3 Anwendungen von

Rechtemanagement-Systemen

3.3.1 Office 2003

3.3.2 Windows Mediaplayer 9.0

3.3.3 Adhaero Doc

3.3.4 Adobe

3.3.5 FairPlay

3.3.6 Weitere

Rechtemanagementsysteme

3.4 Vergleich

3.5 Zusammenfassung und Bewertung

Ein Fingerabdruck enthält jedoch keine Informationen über die Art des Objektes, den

Eigentümer oder Herausgeber des Fingerabdruckes und dient nur zur Überprüfung des

zugeordneten Objektes.

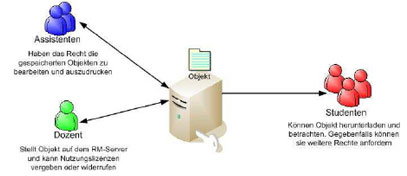

3.1.4 Zugangsberechtigungen

Durch Zugangsberechtigungen wird festgelegt, welche Nutzer in welchem Umfang

auf welche Daten zugreifen können. Benutzer sind Personen, die mit einer gemeinsam

genutzten Datenquelle verbunden sind - sei es ein kleines lokales Netzwerk oder die

vielen Milliarden Webseiten im Internet. Bei den Daten kann es sich um Applikationsdateien

oder Ordner, Bereiche in einem Netzwerk oder Seiten im Web handeln.

Die Zugangsberechtigung legt fest, welche Kontrolle der Benutzer über die Daten hat

und richtet sich nach den festgelegten Regeln. So müssen beispielsweise alle Benutzer

eine Leseberechtigung besitzen, um ein Dokument auf einem Webserver einzusehen.

Jedoch können nur Personen mit Schreibberechtigung solche Dokumente auch bearbeiten.

3.1.5 Benutzerauthentifizierung

Authentifizierung kann auf vier verschiedenen Wegen erfolgen:

· man hat etwas (Beispiel: Schlüssel, Karte)

· man weiß etwas (Beispiel: Passwort)

· man ist etwas (Beispiel: biometrische Merkmale)

· man ist an einem Ort (Beispiel: ein bestimmter Rechner)

Diese vier Möglichkeiten können auch miteinander kombiniert werden. Je mehr der

obigen Wege verwendet werden, desto höher ist die Sicherheit, dass es sich um die

entsprechende Identität handelt.

Meist wird einem Benutzernamen (z. B.: Emaildresse) ein Passwort zugeordnet, das

mit einer Einwegfunktion28 verschlüsselt auf einem Rechner abgelegt wird. Meldet

sich nun jemand an, wird das eingegebene Passwort mit der Einwegfunktion verschlüsselt

und mit dem hinterlegten verglichen. Das hat den Vorteil, dass auf dem

Server, falls er kompromittiert werden sollte, die Benutzerpasswörter nicht im Klartext

zu sehen sind, was die Sicherheit erhöht.

3.1.6 Fazit

Diese oben aufgezählten Technologien werden meist kombiniert angewendet um

Inhalte geschützt über das Internet zu vertreiben und weiterzugeben. Schutzmechanismen

lassen sich so anwenden, dass Vervielfältigungen in begrenztem Umfang

28 Eine Einwegfunktion ist eine mathematische Funktion, die schwer umzukehren ist