Neues:10.07.09: Anpassung an das neue Urheberecht und die EU-Richtlinie ist fast fertig |

Digitale Schutzmechanismen und deren Umgehung im Kontext des deutschen Urheberechtes |

Kontakt & Sales |

- 1 aktuelles Urheberrechtsgesetz

- 2 Auswirkungen

der EU-Richtlinie auf das deutsche Recht

- 3 technische Grundlagen

- 4 Schutzmechanismen

und deren Umgehung

- 5 Ausblick,

Zukunft des DRM und der digitalen Kopierschutztechniken

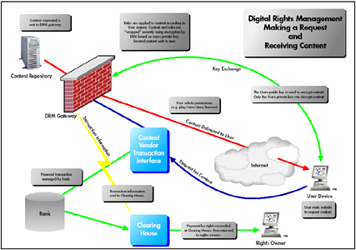

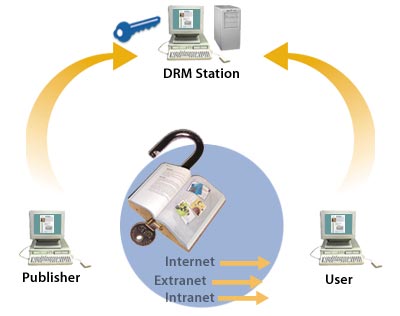

Endanwender zur Verfügung gestellt, der Rechte erworben hat, die allgemein Einschränkungen für Kopieren, Drucken und Weitergabe enthalten. Wenn ein potentieller Besitzer digitaler Rechte eine Datei mit Multimedia-Inhalten herunterlädt, prüft die DRM-Software die Identität des Benutzers, kontaktiert ein Finanzunternehmen, um die Zahlung zu arrangieren, entschlüsselt die Datei und weist einen Schlüssel zu - wie z.B. ein Passwort - für den späteren Zugriff. Der Herausgeber der Inhalte kann den Zugriff auf unterschiedliche Weise konfigurieren. Ein Dokument könnte beispielsweise betrachtbar, aber nicht druckbar sein oder nur für eine beschränkte Zeit verwendbar sein. (vgl. White-Paper "Digitale Inhalte für eCommerce": http://www.adobe.com/products/acrobat/webbuy/pdfs/eBookWP2.pdf).

Am

anderen Ende werden die Dinge noch komplexer. Sobald einem Benutzer

Zugriffsrechte und -Mechanismen zugewiesen wurden, müssen die

Verbreiter sicherstellen, dass jeder, der am Erstellungs-

Produktions- und Verbreitungsprozess beteiligt ist, für die

Verwendung der Inhalte fair bezahlt wird. End-to-End-Lösungen, wie

das MetaTrust

Utility von InterTrust, verfolgen die Zahlung den ganzen Weg von

einer Online-Kreditkartentransaktion bis zur Überprüfung der

Tantiemenzahlung an das Konto des Autors oder Künstlers.1

DRM umfasst üblicherweise ein durchgängiges Management der Urheberrechte, einschließlich der Festlegung der Zugangsregeln, der Verschlüsselung, der Zuordnung von Metadaten, der sicheren Verbreitung von Inhalten, der Bereitstellung von Zugangsschlüsseln für zahlende Konsumenten, der Kontrolle der Nutzungsrechte, der Transaktionsverarbeitung sowie der Kontrolle, quantitativen Erfassung und Protokollierung der Nutzung.

Praxisbeispiel Encryption: Adobe WebBuy eBook System

Das

auf dem bekannten Dateiformat PDF basierende WebBuy eBook System von

Adobe benutzt Plugins für Adobes Acrobat Writer und Reader, um

Dokumente zu verschlüsseln und nur für bestimmte Personen - etwa

legitime Käufer, oder bestimmte Angestellte einer Firma - zugänglich

zu machen. Es zählt dabei zu den momentan sichersten Programme, und

ist im Vergleich zu Konkurrenzprodukten wie "EbookPro" (das

als eine der wenigen Lösungen auch einen Hardware-Dongle benutzt)

oder dem "New Paradigm Research Group Reader" relativ

schwer zu umgehen.

Um ein File zu öffnen, benötigt der Benutzer

ein Lizenzfile, in dem sowohl der verschlüsselte "Document

Encryption Key" als auch ein Zertifikat zur Prüfung der Lizenz

enthalten sind. Die Benutzer erhalten außerdem zwei RSA Schlüssel,

die zu den von Adobe benutzten Keys passen. (Anm.: Unter Schlüssel

versteht man dabei eine Reihenfolge oder Gruppe von Zahlen, die

bestimmte mathematische Bedingungen erfüllt.). Der

Dokumentenschlüssel ist dabei an bestimmte Informationen wie etwa

die CPU Seriennummer gebunden , um den User bzw. sein Gerät

einwandfrei identifizieren zu können.

Wird nun eine Datei

geöffnet, wird zuerst die RSA Signatur des Lizenzzertifikats mit

Hilfe eines der Schlüssel überprüft. Danach werden die verwendeten

Indentifizierungsmerkmale wie etwa die Seriennummer überprüft, die

ebenfalls im Lizenzfile enthalten sind. Ist auch diese Prüfung

abgeschlossen, wird der verschlüsselte "Document Encryption

Key" mit dem selben Schlüssel, der auch zur Überprüfung der

Lizenzzertifikats-Signatur verwendet wurde, entschlüsselt. Das

Ergebnis dieses Vorgangs ist nach wie vor verschlüsselt, und wird

mit Hilfe des zweiten User-RSA-Keys noch einmal entschlüsselt, um

dann gemeinsam mit der CPU ID und ähnlichen Daten den eigentlichen

Dokumentenschlüssel zu ergeben. Dazu wird häufig MD5 - ein

digitaler Signaturalgorithmus, der oft zur Verifizierung der

Datenintegrität mit Hilfe einer 128-bit Prüfsumme verwendet wird -

benutzt.

Obwohl das System, wie bereits erwähnt, schon geknackt

wurde, erfreut es sich nach wie vor großer Beliebtheit, zumal es auf

einer Vielzahl von Plattformen einsetzbar ist, und so eine große

Anzahl von Usern damit erreicht werden kann. Adobe selbst hat

inzwischen versucht, die aufgedeckten Sicherheitslücken zu

schließen, und behauptet, das System wieder weitgehend abgesichert

zu haben.2

Zahlungsmethoden bei DRM

Die Flexibilität der heutigen DRM-Software ermöglicht eine Vielzahl von Zahlungsmethoden (z. B. Zahlung pro Nutzung, Abonnement), Zugangsregeln (z. B. das